一家安全公司表示,其成功拦截了一场大规模的恶意软件攻击活动,该活动通过劫持虚假的Mac支持页面窃取密码、浏览器数据和加密货币。

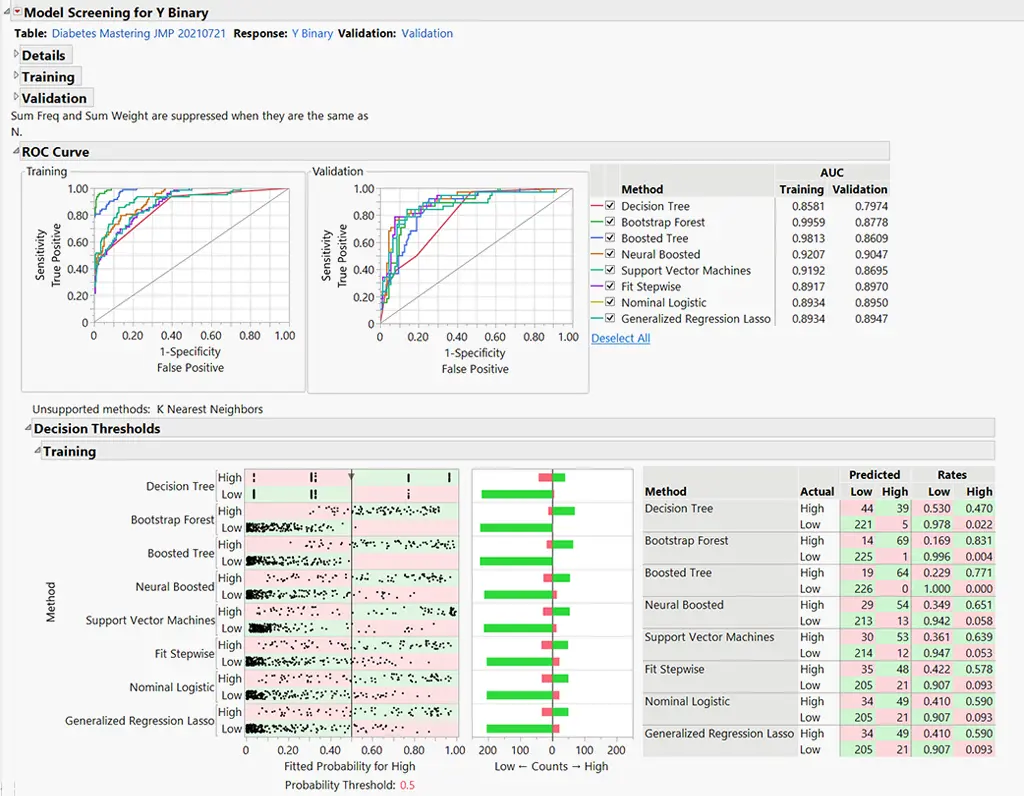

2025年6月至8月期间,CrowdStrike的Falcon平台检测到300多次Shamos恶意软件的传播尝试,这是Atomic Stealer的一个变种。该行动由Cookie Spider组织运营,该组织以订阅模式向其他犯罪分子出租恶意软件。

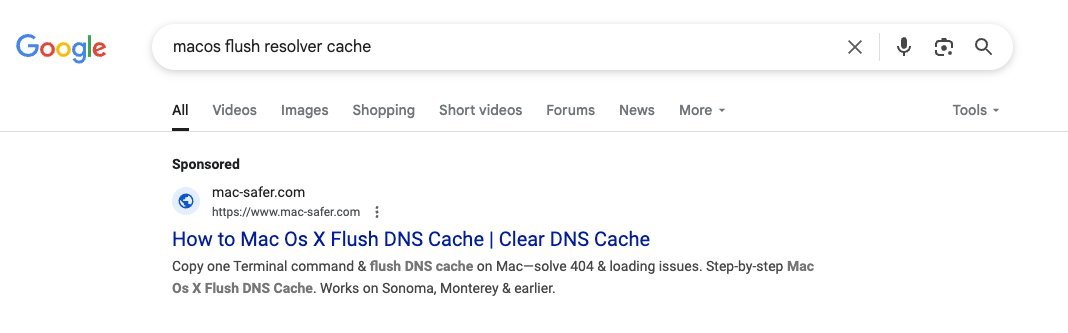

攻击者使用恶意广告(malvertising)手段,将虚假网站植入付费搜索结果中。任何寻找常规解决方案(例如如何在macOS上刷新DNS缓存)的用户都可能访问到这些虚假支持页面。

这些页面提供误导性说明,诱导用户将一行命令复制到终端(Terminal)中。这看似是快速解决方法,但该命令会绕过苹果的Gatekeeper检查,并下载一个隐藏的安装程序。

有时命令以纯文本形式呈现,有时则使用Base64编码进行伪装。不论哪种方式,都会触发同一脚本,窃取受害者密码、植入Shamos二进制文件并建立持久化机制。

Shamos窃取哪些信息

一旦安装,Shamos会在Mac上搜索敏感文件,包括Apple Keychain条目、浏览器数据和备忘录。它还会寻找加密货币钱包,这已成为现代恶意软件攻击的常见目标。

搜索引擎结果中推广的恶意广告网站截图。图片来源:CrowdStrike

被盗文件会使用curl实用程序(一种标准的macOS命令行工具)进行压缩并外传。研究人员还发现该恶意软件会下载一个伪造的Ledger Live应用程序和一个扩大攻击范围的僵尸网络模块。

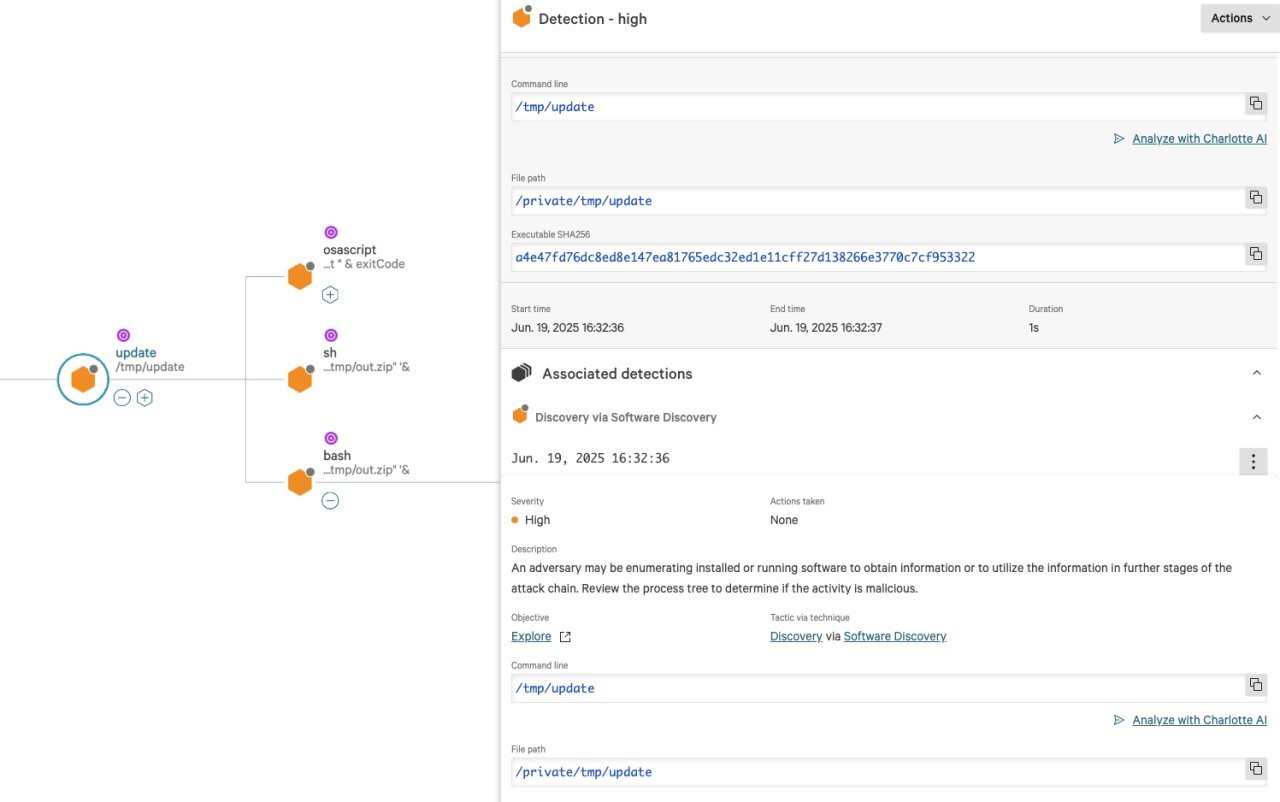

为保持持久性,Shamos会创建LaunchDaemons条目,确保每次系统启动时重新加载。它还会运行检查以避免在沙盒或虚拟环境中被检测。

骗局为何得逞

此次攻击的成功关键在于一个简单的伎俩:用技术术语包装社会工程学手段。

许多看到看似官方说明的Mac用户可能认为自己是安全的。通过使用搜索广告,攻击者无需依赖可疑的电子邮件或种子下载。

犯罪分子还避免针对俄罗斯和前苏联国家。地下论坛通常禁止运营商攻击本地用户,以避免执法部门的追查。

Falcon平台通过机器学习和基于行为的警报组合检测到该活动。据该公司称,它在攻击链的多个节点阻止了Shamos,包括初始下载和执行Shell脚本的阶段。

CrowdStrike还发布了威胁指标(IOCs),包括恶意域名如mac-safer.com和rescue-mac.com。敦促安全团队检查与这些URL相关的任何活动。

对macOS安全的影响

苹果长期将macOS宣传为安全环境,但Atomic及其变种等专门窃取程序的兴起削弱了这一声誉。旨在阻止未经验证软件的Gatekeeper被一行代码绕过。

Falcon UI在tmp目录检测到二进制文件执行的截图。图片来源:CrowdStrike

便利性是一把双刃剑。单行安装程序对合法工具有用,但也让犯罪分子容易潜入恶意软件。该方法自2024年起已出现在多次攻击活动中。

CrowdStrike预计犯罪分子将继续使用恶意广告和单行安装命令。只要人们信任搜索结果中的快速解决方法,就会有大量受害者。

如何保持安全

Mac用户无需恐慌,但应保持谨慎。最安全的选择是避免从未经验证的网站粘贴终端命令。对于系统级帮助,苹果官方文档或成熟的开发者论坛是更安全的资源。

仅从Mac App Store或经验证的开发者网站安装应用程序可大大降低风险。保持macOS更新确保已知安全漏洞得到快速修补。

专家还建议使用能够实时捕获恶意脚本的终端防护软件,包括CrowdStrike Falcon和其他可信工具。

最重要的是,对任何承诺即时解决技术问题的网站保持怀疑态度。多花几分钟验证来源,可能是解决问题和交出数字密钥之间的区别。