过去几年,Mac用户正面临微软旗下GitHub上的一波假冒应用浪潮,这些应用伪装成流行软件,目的却是诱骗受害者交出密码。

该骗局于2025年9月初首次在r/macapps论坛上出现,当时有用户发现了模仿知名Mac工具的可疑代码库。开发者Michael Tsai后来描述了他的EagleFiler应用如何在GitHub上被克隆,包括被盗用的图标和营销文本。

所谓的“下载”根本不是应用,而是一个Base64命令,它会安装一个用于窃取用户密码的Shell脚本。

这些伪造应用乍一看很逼真,使用了从真实开发者那里窃取的应用名称、徽标和截图。甚至代码库的URL也通过用小写i替换大写I来迷惑人们。

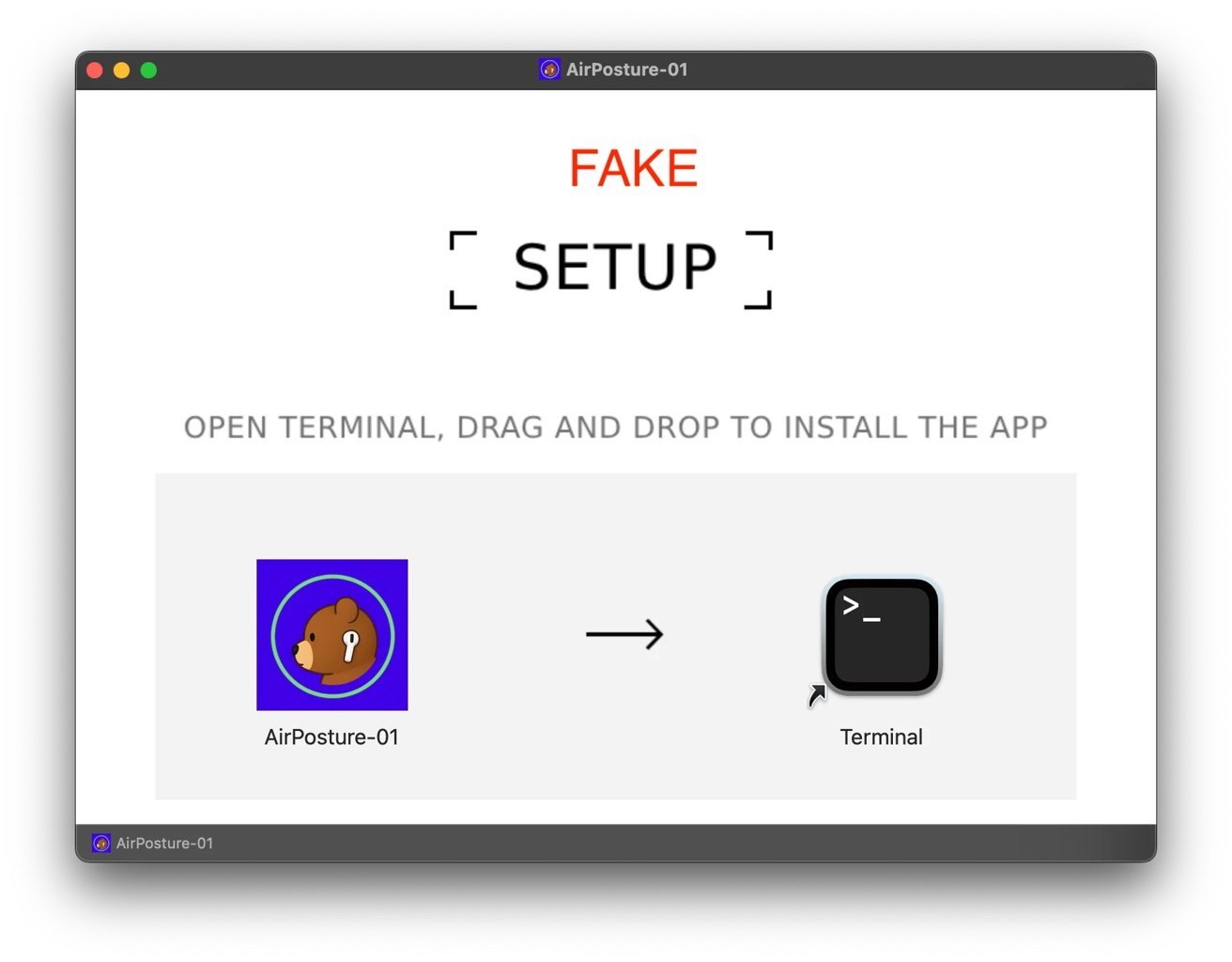

这些代码库不提供标准安装程序,而是指示用户将“应用”拖入终端。这个看似无害的步骤实际上会运行一个脚本,该脚本会绕过macOS的Gatekeeper、安装恶意软件并以明文形式保存凭据。

最明显的迹象之一是文件大小。正版EagleFiler安装程序约为13 MB,而伪造版本不到2 MB。有时,攻击者会用垃圾数据虚增文件大小以避免扫描,但任何一种极端情况都应引起怀疑。

谁是目标

Tsai指出,包括Rogue Amoeba在内的其他开发者的应用也遭到了仿冒。StopTheMadness Pro的创建者Jeff Johnson报告了多个使用其应用名称的虚假代码库。

StopTheMadness Pro的伪造版本。图片来源:Jeff Johnson

在GitHub上快速搜索“for macOS”会发现数十个冒充1Blocker、BBEdit、Figma、Little Snitch、VLC Media Player等的虚假项目。每个项目都遵循相同的套路,并带有旨在操纵搜索排名的“SEO关键词”部分。

为何GitHub成为主要目标

仿冒行为传播迅速,GitHub在收到报告后移除了部分代码库。但其他代码库会存活数天甚至数周,因为攻击者可以创建无限数量的匿名账户,使得清理工作变成一场打地鼠游戏。

由于谷歌的PageRank系统,GitHub拥有巨大的搜索影响力。托管在那里的虚假代码库常常出现在开发者自己网站之前。这使得搜索免费Mac应用的用户很容易落入陷阱。

该骗局利用了GitHub在开源用户中的可信声誉,这些用户通常认为网站上的任何内容都是安全的。攻击者正指望这种错误的安全感。

Mac恶意软件已存在多年,从2012年的Flashback木马到最近的广告软件活动。新的变化在于,攻击者现在将仿冒合法应用作为其策略的一部分。

攻击者不再使用可疑的下载站点,而是利用了开发者用来共享合法代码的基础设施本身。他们将恶意软件包裹在社区信任的外衣下,并利用平台的SEO影响力。

警惕要求连接终端的应用。图片来源:Reddit

攻击者正在改变策略,过去大多数恶意软件以Windows为目标是因为其市场份额。随着越来越多的开发者和创意人员使用macOS,现在有了更强的动机来创建针对Mac的骗局。

苹果的Gatekeeper和XProtect安全工具能捕获许多恶意文件,用户经常会看到“无法验证此应用”等警告。但这些保护措施并非完美。

当用户通过将脚本拖入终端而有意绕过这些保护时,苹果的安全措施就无能为力了。到那时,社会工程学已经完成了它的工作。

如何避免受到GitHub恶意软件和假冒Mac应用的危害

首先,在下载任何内容之前,请访问开发者的官方网站。真实的下载页面会链接到官方的GitHub代码库、签名和发布说明。如果GitHub页面首先出现在搜索结果中,请确认开发者确实拥有它。

将任何终端提示视为硬性停止。合法的Mac应用不会要求您将项目拖入终端或粘贴Base64命令。如果安装程序这样做,请关闭它并删除文件。

只要可能,坚持使用更安全的来源,如Mac App Store或Homebrew。它们并非完美,但沙盒、策展和校验和降低了GitHub恶意软件冒充流行软件的风险。

即使页面看起来合法,也要保持怀疑。攻击者会复制图标、文本、支持电子邮件,并使用可疑的搜索引擎优化技术以出现在合法搜索结果之上。多花几分钟验证可以节省数小时的清理时间。