朝鲜黑客使用伪装的Zoom邀请作为后门,通过复杂的MAC恶意软件对Web3和加密公司发起攻击,窃取敏感数据并规避常规安全措施。

安全研究人员发现,一组与朝鲜联盟相关的黑客利用新型恶意软件对macOS系统上的Web3和加密公司进行了多阶段攻击。SentinelOne的报告描述了这一攻击链。

该攻击链包括社会工程学、伪装的AppleScript和 Nim语言编译的二进制文件。Nim在macOS上不常见,这增加了检测难度。该操作被命名为”NimDoor”,展示了朝鲜威胁组织如何通过不断演变的策略来破坏安全防御并窃取加密公司的重要数据。

攻击方式概述

攻击通常从社会工程学开始。攻击者以可信人物为 cover 在Telegram上模仿,并利用Calendly链接诱使受害者安排Zoom会议。

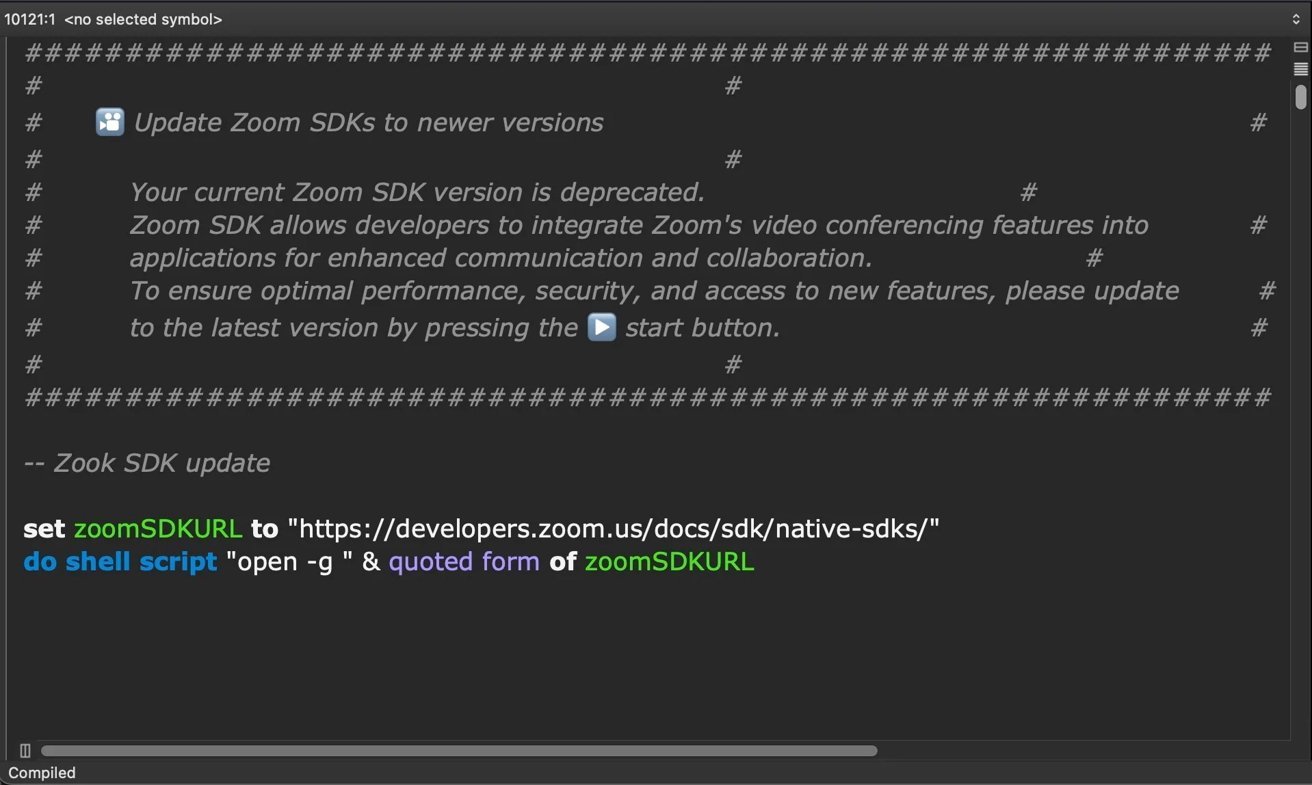

zoom_sdk_support.scpt文件包含10,000条填充代码,其中有一行错误地写着“Zook”而不是“Zoom”。图片出处:SentinelOne

受害者收到包含恶意Zoom SDK更新脚本的 phishing 邮件。这些脚本是伪装的AppleScript文件,包含大量填充代码以规避检测,并从被攻击者控制的服务器下载额外的恶意软件,这些服务器模仿了真实的Zoom域名。

一旦执行,这些脚本会将更多恶意软件下载到受害者的机器上。研究人员发现两个主要的Mach-O二进制文件——一个用C++编写,另一个用Nim编写——以并行方式部署,以保持持续访问并窃取数据。

该恶意软件在macOS上使用了非常规技术,例如通过特殊 entitlements进行过程注入。它还使用TLSSignals加密通信(wss)和基于信号的持久化机制。

这些机制会在用户尝试终止该恶意软件或系统重启时重新安装该恶意软件。

高级数据窃取与持久化

数据窃取通过Bash脚本完成,这些脚本从浏览器历史记录、Keychain凭证和Telegram数据中提取信息。目标浏览器包括Arc、Brave、Firefox、Chrome和微软Edge。

该恶意软件还窃取加密的本地Telegram数据库,以潜在地在离线环境下进行破解。

持久化通过macOS的 LAUNCHAGENT 和伪装名称实现。例如,恶意软件安装名为“GoogleIe LLC”的二进制文件,将一个大写字母’i’替换为小写字母’L’来模仿合法的Google文件。

另一个二进制文件”CoreKitAgent”通过监控系统信号来重新安装自己,如果被终止。它包括反分析措施,如10分钟的异步睡眠循环,以规避安全沙盒。

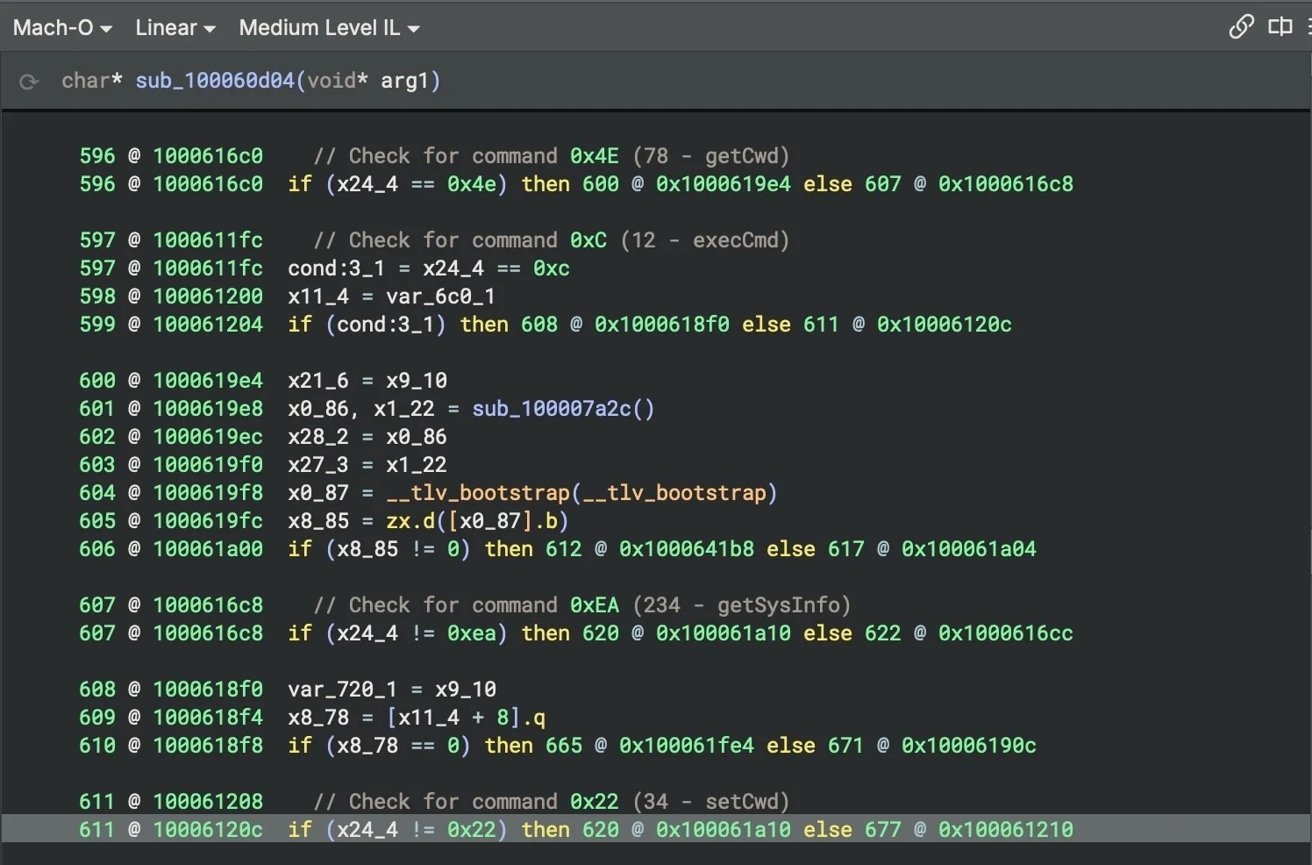

Binary Ninja的MLIL视图显示了恶意软件如何处理命令。图片出处:SentinelOne

根据SentinelOne,使用Nim语言编写这些二进制文件代表了威胁组织工具演变的一个阶段。Nim在编译时执行代码,并将开发者和运行时代码交织在一起,使得静态分析更加困难。

基于AppleScript的 Beacon 提供了轻量级的命令与控制。它不依赖于依赖后门的大型.post-exploitation架构,这更容易触发警报。

如何防范NimDoor攻击

用户应避免运行来自意外电子邮件或消息的脚本或软件更新,即使这些邮件看起来是可信来源发送来的。仔细检查URL很重要,因为攻击者常常会伪造类似合法域名来欺骗受害者。

其次,保持macOS和所有安装的应用程序更新到最新安全补丁版本是有帮助的。更新后的应用程序减少了被恶意软件利用的漏洞。

此外,使用可信的端点安全工具可以检测可疑行为,如过程注入、恶意AppleScript或未识别的启动代理。定期审查登录项和LAUNCHAGENT以发现未经授权的活动是有益的。

最后,采用强而独特密码并启用多因素认证(MFA)可用性很高。

Photoshop Mac破解版下载:https://www.macapp.so/photoshop-2025-for-mac